반응형

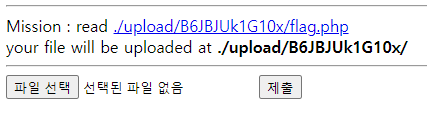

접속하면 flag.php라는 파일을 읽어야한다.

해당 주소로 접속해본다.

아무 화면도 안 나온다.

파일 업로드가 가능한 걸 보아 웹쉘 공격이 가능하다 판단된다.

webshell.php

|

1

2

3

|

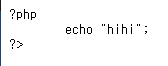

<?php

echo "hihi";

?>

|

cs |

해당 php를 업로드시켜 hihi가 나오는지 테스트해본다.

php 코드가 그대로 나오는데, <가 필터링되는 것을 알 수 있다.

<가 없이 실행되는 방법이 있을까 하고 찾아봤는데, 없는거같다. 즉, php 업로드를 통해 공격하긴 불가능하다.

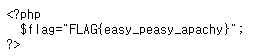

일단 flag.php 코드를 확보하는 데 목표를 둬야한다.

하지만 php는 서버사이드 스크립트 언어임으로 client가 php코드를 알 수 없다.

php코드를 txt 형식으로 보기 위해선 php가 동작하지 않도록 설정하면 된다.

방법 중 하나는 .htaccess파일을 업로드하는 것이다.

htaccess는 hypertext access의 약자로 디렉토리 설정 옵션을 제공한다. 그 중 php_flag engine off 옵션을 설정한다. 이는 php engine 비활성화를 뜻하고, php파일에 접속시 txt형식으로 코드를 보여준다.

.htaccess

FLAG값을 확인할 수 있다.

반응형

'category > 웹해킹(webhacking.kr)' 카테고리의 다른 글

| 웹해킹(webhacking.kr) - 9번 (0) | 2023.02.17 |

|---|---|

| 웹해킹(webhacking.kr) - 74번 g00gle1 (0) | 2023.02.15 |

| 웹해킹(webhacking.kr) - 56번 (4) | 2023.02.15 |

| 웹해킹(webhacking.kr) - 8번 (0) | 2023.02.14 |

| 웹해킹(webhacking.kr) - 35번 (0) | 2020.11.30 |

| 웹해킹(webhacking.kr) - 40번 (0) | 2020.11.26 |

| webhacking 기본 (0) | 2020.11.24 |

| 웹해킹(webhacking.kr) - 27번 (0) | 2020.11.24 |

댓글