안녕하세요.

자운대 고라니입니다.

이번 글에서는 wargame 3번 풀이를 해보겠습니다.

자바스크립트로 이루어진 퍼즐을 풀어보세요!

라고 나와있다. 문제에 접속해보면

이렇게 퍼즐이 나와있고, 딱 봐도 퍼즐을 완성하면 qr코드가 만들어 지게 생겼다.

맞추는게 가능하긴 하나, 너무 오래걸리므로 개발자 도구를 봐보자.

역시 퍼즐을 맞추는 페이지라 그런지 굉장히 많은 js파일이 있다.

하나씩 다 뜯어봐서 해석하려 했지만, 코드가 너무 길어서 포기했다.

그 후 메인 페이지의 script 부분에서 $('#join_img').attr{'src',unescape('.%2f%69.............%67')};

이 부분이 보였다.

이 코드를 해석해 보면 #join_img (css)가 포함돼 있는 코드에 src부분에

unescape('.%2f%69................%67') 즉 unescape 안에 있는 값이 디코딩(복호화)된 값을 삽입하겠다.

라는거다.

이게 뭔소린가 싶을거다. 이해하려면 함수의 용도를 알고 있어야 하므로 구글링으로 알아보자.

쨌든 힌트는 unescape(encodeURL) 부분이다.

unescape함수는 디코딩 해주는 함수이다.

이 부분을 Console에 삽입해보자. 그러면 디코딩된 URL주소가 나올거다.

이 주소를 url 부분에 삽입해보자.

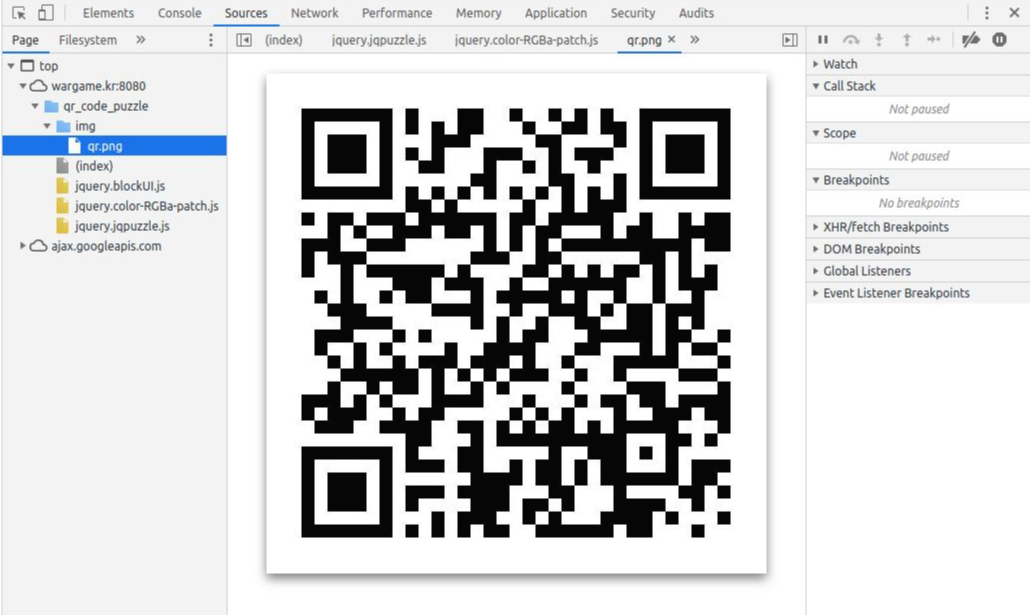

이렇게 나왔다.

그 후 컴퓨터로 qr코드를 바로 스캔하고 싶었지만,

어떻게 하는지를 몰라서 그냥 휴대폰 어플로 qr코드를 스캔했다.

스캔 후 Flag값을 바로 볼 수 있다.

아 그리고;; 블로그에 다 올리고 난 후에 알게 된 사실이 있다.

사실 코드를 분석할 필요가 없었다.

Source 부분에서 잘 찾아보니까 img 파일이 있더라;;

문제를 낸 의도가 이렇게 푸는건 아닌거같다;;

나처럼 Console을 활용해서 파일 위치를 찾는거겠지??

'category > 웹해킹(wargame.kr)' 카테고리의 다른 글

| wargame - 8 (0) | 2020.07.15 |

|---|---|

| wargame - 7 (0) | 2020.07.13 |

| webhacking - 참고 사이트 (0) | 2020.07.13 |

| wargame - 6 (0) | 2020.07.13 |

| wargame - 4 (0) | 2020.07.08 |

| wargame - 2 (0) | 2020.07.07 |

| wargame - 1 (0) | 2020.07.07 |

| wargame 시작 (0) | 2020.07.07 |

댓글